Sistemas de Informação - Aula 28 - Segurança de tecnologia da informação

19.42k views3003 WordsCopy TextShare

UNIVESP

Curso de Engenharia

Sistemas de Informação - Aula 28 - Segurança de tecnologia da informação e siste...

Video Transcript:

olá eu sou professor marcelo fantinato esta disciplina de sistemas de informação nós vamos começar agora com a última aula desta disciplina aula número 28 que trata a segurança de tiê de sistemas de informação há como objetivos dessa aula nós vamos ver os principais conceitos relacionados à segurança da informação e quando eu digo os principais conceitos agente inclui atributos de segurança tipos de vulnerabilidade e que mecanismos de segurança a segurança da informação é uma das grandes preocupações que uma área um departamento de ti e precisa ter dentro de uma organização dependendo do tipo de organização as

informações que estão sendo processadas pelas diferentes áreas que recebem o apoio computacional de tiê essas informações elas podem ser muito sensíveis a 100 um acesso adequado a essas informações a organização pode ter problemas a pra conseguir atender os seus objetivos de negócio então quando se é pensa numa área de tiê bem estruturada é bastante importante que a segurança seja um dos aspectos críticos tanto que existem especialistas pessoas especializadas em se preocupar com recon com as questões relacionadas à segurança da informação nessa aula de hoje então eu vou apresentar para vocês alguns dos principais conceitos relacionados

ao sistema a segurança de de informação que está relacionado a tiê s/a muito provavelmente vocês talvez tenham uma visão um pouco mais limitada do que deve se preocupar a segurança de informação normalmente quando a gente pensa em segurança da informação a gente pensa apenas em impedir que pessoas não autorizadas acessem uma determinada informação na verdade a segurança da informação ela vai além disso a bom de uma forma geral a gente define segurança da informação como ter a proteção de um conjunto de informações a questão é que te proteção proteger um conjunto de informações ele vai

além de não deixar que pessoas não autorizadas acessem como vou mostrar pra vocês a nas próximas nos próximos slides aqui quando a gente diz que a gente tem que proteger o conjunto de informações então a gente quer preservar o valor que essas informações possuem para um indivíduo ou uma organização se eu vou preservar o valor eu preciso tanto garantir que ninguém que não possa acessar o acesso porque se isso acontecer a informação pode perder o valor assim como eu preciso garantir que quem pode acessar realmente consiga acessar senão a informação não tem valor se vocês

apenas não deixar que ninguém não autorizado acesso à informação mas quem é autorizado não acessar a informação a informação acaba não tendo valor da mesma forma então a palavra valor é muito associada à segurança da informação você precisa garantir que aquela informação mantenha o valor dentro da organização a quando a gente pensa em segurança da informação nós logo pensamos em máquinas computadores sistemas de informação mas na verdade o conceito segurança da informação ele não está restrito a sistemas computacionais ou seja não está restrito a informações eletrônicas mesmo a uma informação em papel ela precisa ser

protegida para que o seu valor seja garantido quando nós pensamos em segurança de informação nós pensamos em todos os aspectos da informação dentro da organização é claro que como a profissionais da área de sistemas de informação e editei a preocupação principal vai ser a a informação eletrônica mas é muito provável que uma organização ela possua uma área a inter relacionado com a intercessão ati que trata da segurança da informação como um todo é então a segurança de computadores ou segurança de teip ou segurança df na verdade é uma parte da segurança de informação que é

a parte que nós estamos mais interessados e aqui então nós tentamos resumir todos os objetivos básicos da segurança da informação olha só eu tenho que ter uma proteção contra o uso ou acesso não autorizado a informação normalmente isso é a primeira coisa que vem à nossa mente quando a gente pensa em segurança da informação mas além disso eu também preciso proteger contra a negação do serviço aos usuários autorizados é importante que se você é autorizado você consiga ter acesso à informação isso faz parte da segurança da informação além disso você precisa poder acessar a informação

de forma confidencial e de forma íntegra ou seja a faz parte da segurança da informação garante que as pessoas tenham confiar faça um acesso de forma confidencial a além disso que a informação possa ser acessada de forma íntegra não adianta você conseguir acessar uma informação de uma forma uma informação que ela foi alterada de alguma forma a isso faz parte também da segurança da informação então nós temos esses três atributos básicos quando a gente pensa em segurança da informação a que são justamente os três que a gente tinha é que eu tinha citado anteriormente confidencialidade

ou seja limitar o acesso à informação apenas as entidades legítimas que são autorizadas se você não é autorizado você não pode acessar aquela informação que ela enfim aquela informação tem um caráter confidencial além disso a integridade manter todas as características originais da informação estabelecidas pelo proprietário da informação se um alguém produza uma informação define que essa informação é confidencial que só as pessoas autorizadas possam ter acesso quando as pessoas terem o acesso essa informação precisa estar da forma integral ou seja sem nenhum tipo de alteração a não ser que as alterações sejam aquelas alterações previstas

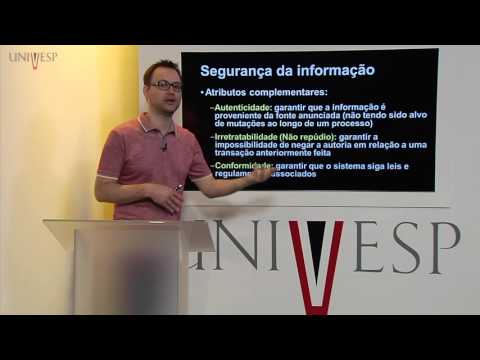

mas as alterações não previstas não podem acontecer e há disponibilidade garante que a informação esteja sempre dispor rio para uso legítimo então você não quer que pessoas não autorizadas acessem mas que as pessoas autorizadas possam acessar sempre a informação de forma íntegra a nós temos também alguns atributos complementares que de alguma forma estão relacionados à segurança da informação por exemplo authent autenticidade garantindo que a informação é proveniente da fonte anunciada é então se você está acessando uma informação que é dita que foi feito foi foi produzida por uma determinada área por uma determinada pessoa por

uma determinada organização é importante que seja garantido que essa informação realmente tenha sido produzido por aquela entidade e não que ela tenha sido trocada de alguma forma você acha que está acessando uma informação de um local na verdade você está acessando uma informação de outro local isso a significa que a informação precisa ser autêntica a informação original a em retratar habilidade não repudio garantir que se alguém faz alguma alteração na informação essa alteração vai ficar registrada de forma que a pessoa que fez ela não possa negar que ela tenha feito aquela alteração se ela é

autorizada a fazer uma alteração da informação ela pode fazer ao todo a alteração mas há aquela informação aqui é aquela alteração precisa ficar registrada para que sempre se saiba quem fez a alteração ou seja uma pessoa uma entidade que fez uma alteração não pode repudiar aquela alteração que ela fez dizer que não foi ela quem fez a alteração e também outro atributo complementar que é a conformidade garantir que o sistema siga leis e regulamentos associados então a conformidade com determinadas leis a isso também está relacionado à segurança da informação é importante que os sistemas que

manipulam as informações que eles estejam conforme as leis previstas para aquele contexto bom e aí sempre que se preocupe então com pouco conseguiu a informação é comum que a organização define uma série de políticas de segurança da informação a os recursos tecnológicos usados pra implementar essa política é um segundo passo o mais importante é que a organização ela tem uma boa política relacionada à segurança dessa informação então a política é definida como um conjunto formal de regras a serem seguidas pelos usuários dos recursos de uma organização há algumas dessas políticas elas nem que são essas

regras formais elas não podem nem ser automatizadas porque pode ser relacionados apenas ao usuário a não fazer algo fisicamente por exemplo não entrar dentro de uma sala em que ele não pode entrar é pra definir essa política de segurança da informação a vamos ver a nos próximos lá diz que existem diferentes tipos de mecanismos que podem ser usados pra lidar com diferentes tipos de vulnerabilidades a questão é até onde vale a pena tratar a segurança da informação claro que se você tiver um acesso não autorizado de uma informação aquela informação ela vai perder valor agora

qual o custo que você tem com aquela a implementar um mecanismo para impedir aquilo talvez custo benefício não vale tanto a pena então nós temos que considerar riscos associados à falta de segurança e não tiver um controle de segurança adequado qual o risco de algo a não autorizado acontecer ou de uma informação não integrado por ser acessada ou de uma informação não poderá ser acessada pela parte que precisa acessar então você precisa analisar quais os riscos de algum problema acontecer dependendo do tipo de organização ela pode ser mais a suscetível a ataques ou não então

riscos podem ser maiores ou menores e aí qual os benefícios de implementar os mecanismos se você implementar mecanismos que benefício você vai ter mas do outro lado quais os custos então nós precisamos pensar na relação custo-benefício associado aos riscos de ter problemas com a seca essa é a informação e aí quando a gente pensa em vulnerabilidades e se slide ele está apresentando um conjunto alguns exemplos de vulnerabilidades mas a quantidade a diversidade e vulnerabilidade que pode existir dentro de uma organização em relação às suas informações é muito grande é muito amplo a e mais do

que isso de tempos em tempos outros tipos de vulnerabilidades surge nos sistemas computacionais por exemplo antes de ter um uso extensivo à de computação móvel a huawei vulnerabilidades eram de uma forma a partir do momento que as organizações passaram a ter muito fazer muito uso de computação móvel surgir outros tipos de vulnerabilidades então quando a gente pensa em vulnerabilidade onde existe um problema potencial é que tipo de problema pode acontecer é em relação à falta de proteção das informações nós temos os mais comuns são softwares mal intencionados que nós já entendemos chamamos de malwares significa

um tipo de software que foi criado apenas com o objetivo de a atrapalhar de alguma forma o acesso à informação seja é é conseguir fazer o acesso não-autorizado se impedir que as pessoas autorizadas acessem aquele só aquela informação e aí nós temos diferentes tipos a maioria de vocês a maioria deles vocês já devem ter ouvido falar já devem conhecer a nós temos vírus worms que são os vermes a cavalo de tróia spy ask logo eles são diferentes tipos de malwares diferentes tipos de softwares que foram construídas com uma intenção de prejudicar a segurança de informação

de uma determinada organização a nós temos também os hackers que os crackers em geral a nós entendemos como sendo a mesma coisa mas há os hackers eles não necessariamente por definição são mal intencionadas os crackers sim são os hackers do mal digamos assim ea organização então precisa entender que dependendo da sua natureza ela pode estar mais suscetível a ataques de crackers ou não a nós temos alguns outros tipos de vulnerabilidades um deles é chamado spoofing que é o disfarce que significa o disfarce é quando você a elevado a tentam te levar a acessar uma informação

não autêntica lembram do atributo autenticidade é importante acessar informação original então por exemplo um tipo específico de disfarce que é o phishing é quando você acessa por exemplo um site achando que aquele é o site verdadeiro mas na verdade você está acessando um site falso uma outra forma de espoo fin de disfarce é quando alguém te manda um email em que aparece um determinado endereço de e mail do remetente mas na verdade aquele não é o real remetente dodô e meio por isso a gente chama de disfarce temos também um tipo de vulnerabilidade chamadas big

thing que é o farejador são softwares que ficam farejando a rede para poder ver a o tipo de informação que está trafegando na rede e se ela não for a não estivesse usando criptografia por exemplo a esse farejador pode captar as informações que podem ser sensíveis a uma organização e por fim um outro tipo de vulnerabilidade bastante conhecido é o ataque the night of service negação de serviço é quando um conjunto de crackers por exemplo pessoas com uma intenção elas começam provocar muitos acessos a um determinado tipo de sistema para que o sistema não de

há condições de que novos acessos os acessos autorizados sejam realizados lembrem-se que garantir que as pessoas a que tenham autorização para acessar as informações realmente consigam acessar as informações é um dos princípios básicos da segurança de informação se você tem várias pessoas mal intencionadas acessando um determinado website por exemplo de forma intensa muito usando recursos computacionais para simular vários usuários o sistema pode se ficar sobrecarregado e não conseguia atender quem realmente deveria atender então existe uma negação de serviço por parte daquele sistema que foi atacado e aí então nós temos uma série de mecanismos de

segurança que podem ser adotados por uma organização para atender às políticas de segurança que foram definidos alguns mecanismos são controles físicos por exemplo é colocar um determinado o controle numa porta de uma sala para que a pessoa não consiga ultrapassar inclusive com seguranças guardas blindagem é isso é um tipo de controle físico a pra faze ter mais segurança da informação na verdade o controle físico ele vai além disso por exemplo olha só a incêndios desabamentos relâmpagos alagamentos tudo isso precisa ser tratado como um controle físico porque se você se tiver um incêndio na organização e

não tiver algum tipo de backup por exemplo aquelas informações podem ser perdidas não momentaneamente mas para sempre e nós temos também os controles lógicos que do ponto de vista de tiê a interessam mais uma pessoa que trabalha com segurança da informação nós temos aqui vários exemplos alguns deles os mais comuns eu já até citei anteriormente por exemplo as infração ou encriptação e à decifração o de encriptação que é você usar mecanismos de criptografia para poder a enviar uma informação que uma terceira parte que não é destinada a informação não consegui entender com a informação que

está lá apenas quem realmente vai receber informação tem uma chave para poder usar um algoritmo e de criptografá ou seja é fazer ela voltará em feno será informação original assinatura digital é um outro tipo de mecanismo que pode ser usado quando você quer garantir a autenticidade um relacionado a um daqueles princípios a que a gente viu nos lábios anteriores garantia da integridade como saber se a informação não sofreu alteração de uma fonte para o seu destino passando pela rede por exemplo se não teve ninguém que interferiu e trocou a partir da informação pra isso normalmente

são feitos é usar as funções de checagem da mesma forma que existe um dígito os dígitos verificadores a do do cpf por exemplo que se o número não for não seguir exatamente uma determinada seqüência uma determinada regra o dígito verificador vai mostrar que aquele número é falso a nós também temos funções de checagem pra comparar se a informação que chegou é realmente a informação que saiu a temos também os controles de acesso muito é nesse caso aqui controles de acessos à computacionais por exemplo senhos sistemas biométricos por exemplo pela íris reconhecimento de íris reconhecimento da

digital a cartões inteligentes que você usa para poder receber o acesso também temos alguns outros exemplos aqui de controles lógicos que é por exemplo a certificação atestar a qualidade de um documento e ser feita através também de recursos para certificar a atestá a validade do documento e é o último exemplo aqui o roney pote pote de mel é quando você usa uma armadilha é um exemplo mais um exemplo de mecanismo quando você usa uma armadilha pra você é dada a quem está tentando fazer um ataque ele vai achar que conseguiu fazer o ataque mas você

está preparado pra passar uma outra informação e não há informação que ele está realmente procurando a então ele o você faz e se esse mecanismo faz a o atacante pensar que de fato ele está explorando uma vulnerabilidade do sistema mesmo que ele não esteja e pra isso existem várias ferramentas não só para esse último mas para todos aqueles mecanismos existem várias ferramentas que computacionais que podem ser usadas então pra conseguir implementar tais mecanismos por exemplo os firewalls antivírus detectores de instruções outros anti spam por que você receber spam é controlar considerado uma falta de segurança

considerando aqueles atributos básicos analisadores de códigos é uma série de mecanismos que podem ser usados e a assim como outras áreas de sistemas de informação e tecnologia da informação a a segurança da informação possui algumas normas padrões pra ajudar as organizações a ter em fazer um bom gerenciamento da segurança da informação no caso da segurança da informação existe uma norma da iso que é essa 17799 2005 que na verdade a mais recentemente ela foi substituída pela iso 27000 é e assim como outras normas iso essa norma ela foi a baseada numa norma é de um

de uma agência britânica que é pioneiramente criou uma norma para tratar de segurança da informação então com isso a nós finalizamos essa visão geral essa aula de visão geral sobre segurança da informação claro que quem fosse preocupar com isso precisa-se precisa conhecer as informações com muito mais detalhes mas do ponto de vista de uma disciplina de sistemas de informação para verificar para entender aos vários conceitos relacionados aos sistemas de informação e é com a gente consegue atingir esse objetivo com essa aula a obrigado por terem assistido essa aula e as outras aulas desta disciplina de

sistemas de informação

Related Videos

27:07

Sistemas de Informação - Segurança em Sist...

UNIVESP

7,238 views

18:22

Sistemas de Informação - Aula 6 - Sistemas...

UNIVESP

28,316 views

41:23

AULA SEGURANÇA DA INFORMAÇÃO (aprenda o es...

Professora Nattane

47,888 views

22:21

Sistemas de Informação - Aula 19 - Impleme...

UNIVESP

10,846 views

5:19

Aula 3: O que é uma Sequência Didática

Daniel Dantas

7,863 views

56:01

Informática para concursos e a segurança d...

Veon Aprova Logo

48,465 views

21:59

Sistemas de Informação - Aula 18 - Análise...

UNIVESP

16,262 views

22:36

Sistemas de Informação - Aula 27 - Governa...

UNIVESP

42,269 views

18:18

Sistemas de Informação - Aula 25 - Caracte...

UNIVESP

6,556 views

9:24

Confidencialidade

Dicionário de Informática

10,211 views

14:08

COMO É O CURSO DE GESTÃO DA TECNOLOGIA DA ...

laiza do conecta elas ⚡

69,721 views

55:32

Documentário BBC: Os brasileiros que, sem ...

BBC News Brasil

224,351 views

1:22:57

Começando do Zero - Tudo que você precisa ...

AlfaCon

56,946 views

4:11

Profissão Analista de Segurança da Informa...

Canal TI

37,889 views

18:04

Sistemas de Informação - Aula 12 - Sistema...

UNIVESP

32,086 views

17:32

Sistemas de Informação - Aula 5 - Estrutur...

UNIVESP

78,321 views

21:02

Sistemas de Informação - Aula 7 - Arquitet...

UNIVESP

22,268 views

16:57

Sistemas de Informação - Aula 8 - Sistemas...

UNIVESP

31,650 views

18:35

Sistemas de Informação - Aula 4 - Questões...

UNIVESP

44,672 views