O que é Malware? Conheça os códigos maliciosos.

4.27k views1391 WordsCopy TextShare

RodriVeon

Agora é hora de falar sobre malware e os tipos de códigos maliciosos. O professor Rodrigo Schaeffer ...

Video Transcript:

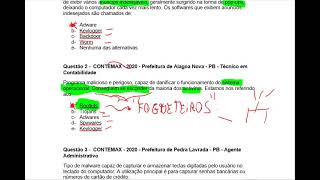

Oi e aí pessoal mal era o que é o que é malware indo onde que saiu esse termo e como ele é abordado no cotidiano da informática ainda a segurança da informação Então vamos lá a ideia do termo malware sugere o que a gente chama de código malicioso que pode aparecer também como programa malicioso ou software malicioso tudo a mesma coisa programa malicioso código malicioso software malicioso tudo isso se refere a mal era poderia dizer que o termo genérico para aqueles programas que foram desenvolvidos para executar algum tipo de ação danosa ou alguma atividade maliciosa

mal intencionada em um determinado computador ou até em uma rede de computadores essa ideia do conceito teórico de mal era agora quando a gente parte para os exemplos é muita muito comum as pessoas acharem que o termo genérico para programas que causam algum dano é vírus a cidade vou repetir o termo genérico para os programas que causam algum dano e malware Então observa comigo dentro do estudo dos tipos de malware tipos de códigos maliciosos nós temos sim os vírus de computador vírus de computador é apenas um tipo específico de malware característica dos vírus de computador

são programas que se replicam que criam cópias do seu código malicioso e se tornam parte de outros Programas ou parte de outros arquivos quer dizer o vírus de computador precisa de um outro arquivo hospedeiro de um outro programa hospedeiro para funcionar aí nós temos a característica dos vírus de computador Claro com essa característica de se replicar mas existem outros tipos de malware como por exemplo bote bote vende roboti é um robozinho programa malicioso também né O que que faz o bote o bote quando instalado em um determinado o computador em um determinado o sistema ele

passa é controlado as suas ações passam a ser controladas remotamente por um invasor e dizer invasor coloca bote um ou mais computadores e passa a controlar as ações dos botes nesses computadores e mais passa usar esses computadores que bote está instalado para que eles sejam utilizados para realizar ataques sem que os donos dos computadores saibam que o seu próprio computador está sendo usado para realizar ataque Por isso mesmo que se diz que quando um computador é infectado com um bot e que passa a ser controlado remotamente por um invasor sempre o dono perceba a gente

diz que esse computador é um computador zumbi zumbi porque ele passa a ter comportamento de zumbi nem o dono sabe que o seu próprio computador está sendo usado para realizar ataques o atividades maliciosas isso é um outro tipo de malware é como esses botes eles se utilizam de vulnerabilidades do sistema para conseguir se replicar e como é que o bote e se espalha ele vai se ocupando de vulnerabilidades de falhas do sistema para se replicar nas redes de computadores outro tipo de malware bem conhecido é o spyware termos Power vende programa espião Spy Ware Gama

de programas maliciosos também que são utilizados para monitorar as atividades de um sistema e enviar as informações coletadas para esse terceiro mal-intencionado que estalou spyware por isso o programa espião porque ele foi feito para monitorar as atividades do sistema essa ideia do spyware do programa espião tem outro também o Hanson antes que o dia muito famoso em um som era o termo Hanson significa Resgate é um som era um programa que cobra Resgate é muito comum hoje em dia quando o sistema sofre um ataque de Redenção era o Hanson Air pega e criptografa os arquivos

do usuário e depois de criptografar os arquivos do usuário usuário tenta acessar os seus arquivos e não conseguem que tá é grafado E aí logo depois o réu som era Envia um pedido de Resgate Para que o usuário faça um pagamento normalmente alguma moeda virtual com o Bitcoin E aí depois que o usuário faz o pagamento desse Resgate é que eles devolvem acesso do usuário aos seus próprios arquivos então o resto era um programa que cobra Resgate normalmente criptografa os arquivos do usuário cobrando o resgate para decodificar novamente aqueles arquivos usuário está bem comum hoje

em dia é muito famoso o real são é outro que eu gosto sempre destacar no nosso estudos de mal era é o que a nossa forma de Worm o homem um verme é verme é diferente do vírus Worm ele se replica de computador em computador através das redes de computadores mais diferentes do vírus Ele não precisa de um hospedeiro para funcionar então ele é um programa que se ocupa também de vulnerabilidades de falhas do sistema e vai se replicando de computador em computador nas redes e o a característica de um enorme é se replicar de

tal forma quer dizer entanto a quantidade que deixa a rede muito lenta e também os computadores dessa rede muito lentos tal a quantidade de replicação que o ar me chamado de verme se replica nas redes outro tipo de malware ou até alguma situação mal-intencionado é o que a gente chama de Backdoor Dori A Porta dos Fundos que fica vulnerável e aberta permitindo a O Retorno de um determinado invasor ao computador comprometido tão invasor invadir um sistema está lá Backdoor que são vulnerabilidades são Portas dos Fundos que ficam abertas e depois esse invasor o que que

ele faz tem agora facilidades para voltar a invadir esse tema por isso que a gente Backdoor são portas vulneráveis que facilitam o retorno do invasor ao computador comprometido ele deixa a Portas dos Fundos abertas né E também o famoso cavalo de troika valtrois tinha ver com a lenda grega do mesmo nome cavalo Tróia chega como um presente algo que parece ser bem intencionado parece um presente de grego por exemplo cartão para você aí o usuário recebe lá no e-mail cartão para você o arquivo em anexo Vale acha que é um cartão para ele está de

aniversário e veio perto do aniversário dos vários várias executa que ele tá o cartão para você é um presente de grego que parece ser bem intencionado E aí aparece mesmo cartão ali de aniversário bonitinho mas enquanto tá parecendo aquele cartão usuário não percebe que pacotes de dados estão sendo enviados por portas de comunicação E aí o Cavalo de Troia Tá abrindo portas para permitir a invasão de hackers e crackers ou até mesmo a instalação de outros programas maliciosos Olha só então um cavalo de Troia é algo que chega como presente que parece ser bem intencionado

mas que tem como intenção realizar outras atividades sem o consentimento dos usuários sem que usar e principalmente a instalação de outros Programas maliciosos ou até abertura de portas para invasão de hackers ou crackers e seu cavalo de Troia isso também outro tipo que eu gosto destacar e outro tipo de malware que são os rookies próprio nome já discuti que é um kit é um conjunto de programas que Kitty não no programa só é um conjunto de programas que quando instalado no sistema assegura e mantém a presença do invasor naquele sistema comprometido fazendo com que o

invasor continue a sua invasão sem ser percebido pelos programas de detecção de invasão que não percebem que aquela invasão está em curso uma grande finalidade desse conjunto de problemas hookit é isso com de é esconder a presença do invasor naquela invasão é deixar o invasor entre aspas invisível aos programas de proteção que não percebe então que aquela invasão está acontecendo tô aqui pessoal Claro que não se tem todos mais dei alguns exemplos é para gente saber o que é de fato malware malware é o que então é o termo genérico para os programas maliciosos e

olha existem diversos tipos de programas maliciosos vários tipos de malware como a gente acabou de identificar nesta situação aqui Valeu pessoal bem interessante Então nossa nosso tudo aí sobre malware Se gostou do nosso vídeo Claro Marca um gostei e se inscreve aqui no nosso canal e desejando adquirir o nosso curso com o conteúdo de informática para concursos pode acessar o nosso site O endereço é veonconcurso. Com.br E o link para acesso está aqui na descrição desse vídeo Valeu pessoal grande abraço até a próxima e bons estudos

Related Videos

4:17

Spyware e os programas espiões que monitor...

RodriVeon

532 views

13:49

Antivírus

Dicionário de Informática

34,907 views

5:48

BOT

Dicionário de Informática

18,187 views

9:53

O que é um MALWARE?

Dicionário de Informática

8,056 views

14:02

Vírus de computador

Dicionário de Informática

64,073 views

5:23

Todos os Tipos de Malwares de Computadores...

Educação Hacker

687 views

10:50

Ransomware (O Malware mais popular do mome...

Código Fonte TV

23,682 views

9:31

AULA 6- INFORMÁTICA- QUESTÕES: MALWARE

Dica do Felix

1,412 views

21:50

Informática concursos - O que é: Malware? ...

Professor Danilo Vilanova

8,402 views

5:11

O que é BACKUP? Entenda DE UMA VEZ POR TOD...

Starti

61,540 views

7:22

Tipos de Malware - Vírus de computador

PROFAPOLLY

6,661 views

5:39

PHISHING e PHARMING

Dicionário de Informática

33,971 views

34:14

Informática para Concursos: Noções de Víru...

Focus Concursos

65,374 views

10:07

Segurança - Malwares (Códigos Maliciosos)...

Professor Sylvio Rodrigues - Informática Concursos

79,315 views

6:21

Malware

Dicionário de Informática

49,929 views

10:27

Codigos Maliciosos(Malwares)

CSI Lab

1,826 views

3:57

Worm

Dicionário de Informática

22,970 views

1:14:52

Informática PCMG - Vírus e Malwares | Prof...

Rani Passos

39,822 views

18:49

09 - Segurança na internet; vírus de compu...

ROMILTON JÚNIOR

16,997 views